Hakers iraníes dirigieron recientemente una operación de spear-phishing contra objetivos israelíes de alto rango y relacionados con Israel, entre ellos la exministra de Asuntos Exteriores Tzipi Livni y un ex embajador de Estados Unidos en el Estado judío, según informó el martes una empresa israelí de ciberseguridad.

En un comunicado, Check Point Research describió el ataque, diciendo que empleó una amplia gama de cuentas de correo electrónico falsas para hacerse pasar por partes de confianza, tomar el control de las cuentas de los objetivos, robar información y utilizarla para atacar nuevos objetivos. En muchos casos, la correspondencia electrónica o los documentos enlazados por los atacantes hacían referencia a cuestiones de seguridad relacionadas con Irán e Israel.

Check Point dijo que su análisis le llevó a creer que el ataque fue perpetrado por un grupo iraní llamado Phosphorus, que tiene un largo historial de llevar a cabo operaciones cibernéticas de alto perfil alineadas con los intereses de Teherán, así como de atacar a funcionarios israelíes.

Check Point no nombró a los objetivos para proteger su privacidad, a excepción de Livni, que aceptó que se publicara su nombre. La lista de objetivos también incluía a un conocido ex general de división de las Fuerzas de Defensa de Israel que ocupaba un “puesto muy sensible”. También el actual presidente de uno de los principales grupos de reflexión sobre seguridad de Israel. El expresidente de un conocido centro de investigación sobre Oriente Medio y un alto ejecutivo de la industria de defensa israelí.

Según el comunicado, los hackers “realizaron una toma de posesión de cuentas en las bandejas de entrada de algunas víctimas. Luego, secuestraron conversaciones de correo electrónico existentes para iniciar los ataques a partir de una conversación de correo electrónico ya existente entre un objetivo y una parte de confianza y continuar esa conversación de esa manera”.

Crearon un sitio web acortador de URL falso para disfrazar los enlaces de phishing, llamándolo Litby[.]us – aparentemente tratando de parecerse al popular servicio de acortamiento de URL Bitly. También utilizaron un servicio legítimo de verificación de identidad, validation.com, para el robo de documentos de identidad.

“El propósito visible de esta operación parece ser… obtener acceso a las bandejas de entrada de las víctimas, a su información personal identificable y a sus documentos de identidad”, dijo Check Point.

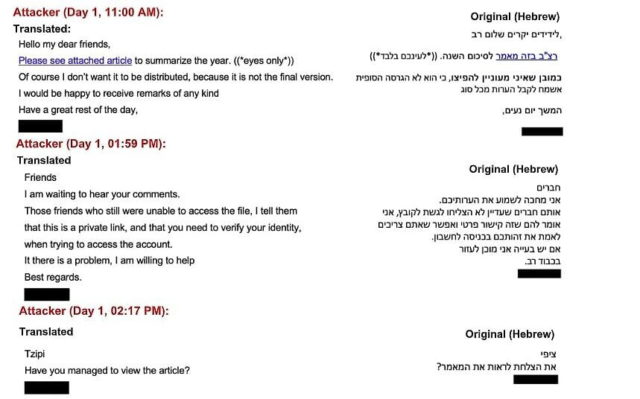

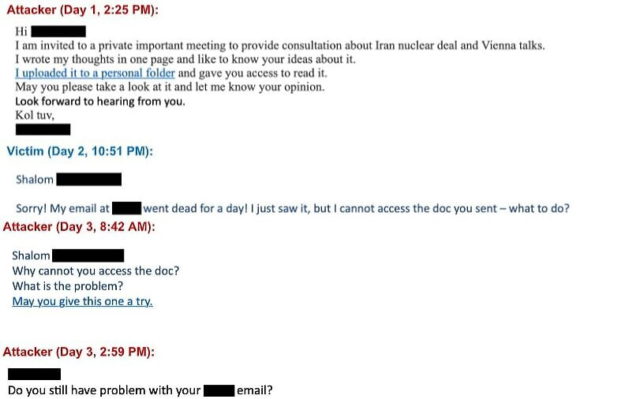

Livni, ex diplomática y veterana política que fue ministra de Asuntos Exteriores, viceprimera ministra y ministra de Justicia, fue contactada por correo electrónico por alguien que se hizo pasar por la ex general de división de las FDI. Utilizaba la cuenta de correo electrónico auténtica de este último tras hacerse con el control de la cuenta.

El correo electrónico contenía un enlace a un archivo que el atacante pidió a Livni que abriera. “Cuando se demoró en hacerlo, el atacante se dirigió a ella varias veces pidiéndole que abriera el archivo empleando su contraseña de correo electrónico”, lo que despertó sus sospechas, según Check Point.

“Cuando se reunió con el ex general de división y le preguntó sobre el correo electrónico, se confirmó que nunca le había enviado un correo electrónico de este tipo”, dice el comunicado. “Entonces se puso en contacto con Check Point para investigar este hecho sospechoso”.

En otro caso, los atacantes se hicieron pasar por un diplomático estadounidense que anteriormente había sido embajador de EE. UU. en Israel, y se dirigieron al presidente del grupo de expertos en seguridad. Iniciaron una correspondencia por correo electrónico que seguía un hilo auténtico copiado entre los dos funcionarios desde dos semanas antes, que fue robado de la bandeja de entrada de uno de ellos.

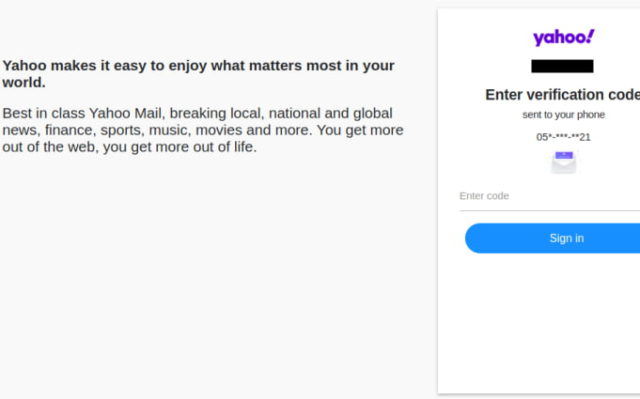

Check Point dijo que la campaña tenía varias características que indicaban que estaba dirigida por una entidad respaldada por Irán. Incluida una página de inicio de sesión de Yahoo falsa copiada desde una dirección IP iraní, y una sección de código comentada que indica que también puede haber sido utilizada en un ataque anterior por Phosphorus.

La noticia llega dos días después de que los medios de comunicación hebreos informaran de que las agencias de seguridad israelíes y turcas habían descubierto el mes pasado un complot iraní para secuestrar a turistas israelíes en Turquía y lo habían frustrado en el último momento. Desde entonces, Israel ha emitido una advertencia de viaje de alto nivel a Estambul.

El mes pasado, la agencia de seguridad Shin Bet dijo que había descubierto y frustrado un intento de operativos iraníes para atraer a académicos, empresarios y exfuncionarios de defensa israelíes en el extranjero, en un esfuerzo por secuestrarlos o perjudicarlos de alguna manera.

También en mayo, el Shin Bet dijo que había descubierto una operación iraní que intentaba reclutar a civiles israelíes para recoger información sobre objetivos en Israel, utilizando un perfil falso en las redes sociales.

El Shin Bet ha advertido que la inteligencia iraní busca constantemente reclutar a israelíes a través de Internet para recopilar información sobre el país.

El año pasado, un hombre israelí estuvo a punto de ser engañado por un operativo iraní para viajar a los Emiratos Árabes Unidos, pero canceló su viaje después de escuchar los esfuerzos iraníes para secuestrar o dañar de alguna manera a los ciudadanos israelíes.

En 2020, el Shin Bet detuvo a otro ciudadano israelí sospechoso de espiar para Irán.