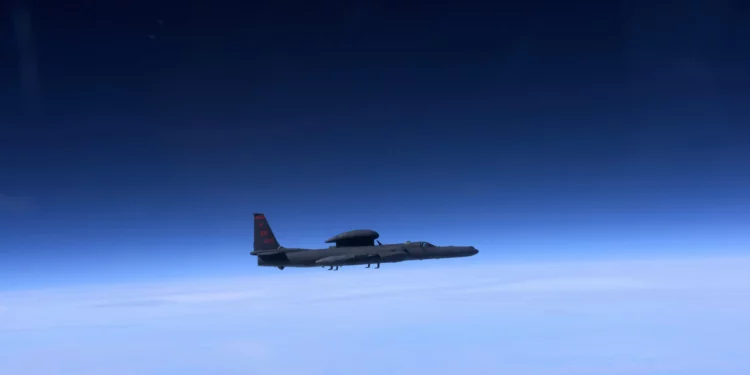

Imagina una situación donde un avión espía U-2 vuela a altitudes sin precedentes y, en el transcurso de su misión, detecta una agrupación de aviones de combate enemigos o una columna terrestre de vehículos blindados mecanizados.

En ese escenario, ¿qué tan rápido podría ese avión espía transmitir la información sobre los objetivos a los aviones de combate de quinta generación o a los comandantes terrestres preparados para lanzar un ataque? En circunstancias como estas, las coordenadas del objetivo, los mapas, la velocidad y el tiempo estimado para el ataque inminente deberían transmitirse inmediatamente a los aviones furtivos F-22 o F-35, a las defensas aéreas en tierra, e incluso a las unidades de infantería en avance.

Hace un año, Lockheed Martin Skunk Works presentó un programa emergente, conocido como Proyecto Hydra, que logró demostrar este tipo de conectividad aire-aire y aire-tierra durante un ejercicio conjunto con la Fuerza Aérea y la Agencia de Defensa de Misiles.

Durante este experimento, de acuerdo con un comunicado emitido por la histórica y reservada división Skunk Works de Lockheed, “se logró vincular exitosamente un U-2, cinco aviones F-35 y un F-22 en vuelo, proporcionando datos en tiempo real de quinta generación a los operadores terrestres”.

Velocidad en el ataque: clave en la modernización militar contemporánea

El concepto detrás de este avance es claro y directo: se trata de la rapidez en el ataque. Esta cuestión, que se enmarca en las oportunidades estratégicas, podría considerarse uno de los pilares del pensamiento moderno en la actualización militar. En esencia, se busca reducir drásticamente el tiempo entre la detección y el ataque, lo que permite adelantarse o mantenerse dentro del ciclo de toma de decisiones del enemigo.

Este enfoque se relaciona con el ciclo de observación, orientación, decisión y actuación (OODA), desarrollado por el ex oficial de la Fuerza Aérea John Boyd. Aunque este concepto tiene décadas de existencia, sigue siendo fundamental en la estrategia militar actual. Hoy en día, la tecnología avanzada de redes con enlaces de datos, formas de onda de alta capacidad, computación impulsada por inteligencia artificial y radios programables está evolucionando a un ritmo sin precedentes.

La conectividad en tiempo real de plataformas de combate multidominio, que empareja instantáneamente “sensores” con “tiradores”, es una de las principales prioridades del Pentágono. Este esfuerzo es parte del Comando y Control Conjunto de Todos los Dominios (JADC2, por sus siglas en inglés), que continúa avanzando.

Según Jeff Babione, vicepresidente y gerente general de Lockheed Martin Skunk Works, “El Proyecto Hydra representa la primera ocasión en la que se logra establecer comunicaciones bidireccionales entre aeronaves de quinta generación en vuelo, compartiendo simultáneamente datos operativos y de sensores con los operadores en tierra para una capacidad en tiempo real”, dijo en una declaración para Warrior hace varios años.

El U-2 mejora la conectividad entre F-22 y F-35

Técnicamente, la sinergia se logró principalmente gracias a una carga útil especial conocida como Open Systems Gateway, instalada a bordo del avión espía U-2. Esta tecnología permitió integrar sistemas de comunicación previamente incompatibles, como el enlace de datos avanzado multifunción del F-35 y el enlace de datos intravuelo del F-22.

En los últimos años, la Fuerza Aérea ha logrado importantes avances en mejorar la conectividad entre los cazas F-22 y F-35 en operaciones bélicas, utilizando una conexión bidireccional LINK 16 y enlaces de radio seguros y menos susceptibles a interferencias. Sin embargo, el Proyecto Hydra ha llevado este progreso a otro nivel al expandir las vías seguras de conectividad y permitir que activos cruciales como el U-2 se integren en tiempo real.

Según una declaración de Skunk Works, “las pistas de los objetivos se transmitieron a través del U-2 hacia la aviónica de los cazas y las pantallas de los pilotos”. Esto significa que, en medio de un combate multidominio, un avión espía U-2 puede transmitir información detallada sobre los objetivos a un F-22, un F-35 y un centro de control terrestre de manera casi instantánea. Esta capacidad transforma radicalmente la velocidad y eficiencia de los ataques en guerra.

Prueba del U-2 y F-35 acelera ataques con conectividad avanzada

El objetivo de lograr una “guerra a toda velocidad” fue tanto la intención como el resultado aparente de una reciente prueba conjunta entre la Agencia de Defensa de Misiles y la Fuerza Aérea, llevada a cabo en colaboración con la división Skunk Works de Lockheed Martin.

En esta operación, un avión espía U-2, volando a gran altitud, transmitió datos simultáneamente a cinco F-35, un F-22 y una estación de control terrestre. Esto fue posible gracias a una carga útil de “puerta de enlace”, especialmente configurada y equipada en el U-2 Dragon Lady. La prueba formó parte del programa en curso denominado Proyecto Hydra de Skunk Works, y se informó que los resultados fueron prometedores.

Aunque el impacto de este tipo de ataque acelerado es claramente definitorio, los matices técnicos que permiten esta capacidad son más complejos y refinados. La carga útil del U-2, denominada Open System Gateway, está diseñada con una infraestructura técnica que permite la conectividad entre sistemas de comunicación generalmente incompatibles, como el enlace de datos intravuelo del F-22, el enlace avanzado multifunción del F-35, el Link-16 y la red de datos Tactical Targeting Network Terminal.

Según Skunk Works, “el Proyecto Hydra también marcó la primera vez que los datos de los sensores del F-35 se transmitieron a un sistema terrestre operativo a través del enlace de la Terminal de Red de Objetivos Tácticos (TTNT) utilizando una puerta de enlace aérea”. La demostración permitió conectar un Centro de Control de Misiles Común con el Centro de Operaciones Shadow en la Base Aérea Nellis, lo que facilitó la visualización de los datos de los sensores para un comando y control operativo de activos aéreos de alta capacidad.

Aviones F-35 y F-22 mejoran su comunicación furtiva

Una de las capacidades de comunicación habilitadas por esta infraestructura técnica es la conectividad bidireccional segura entre los F-35 y los F-22, que permite mantener el modo furtivo. Este avance reduce la vulnerabilidad al pirateo y disminuye significativamente la firma electrónica detectable de los aviones.

Actualmente, Northrop Grumman está llevando a cabo pruebas de un “traductor de radio”, diseñado específicamente para conectar el enlace de datos Interflight Datalink del F-22 con el enlace de datos Multi-Function Advanced Datalink del F-35.

La preservación del modo oculto se logra mediante un dispositivo de radio definido por software, denominado Freedom 550, que ha sido desarrollado por Northrop Grumman y cuenta con características antiinterferencias. Este sistema de radio programable envía paquetes de datos IP a través de distintas formas de onda, lo que permite transmitir información crítica en el contexto del combate.

Hace varios años, expertos en armamento de Northrop Grumman explicaron que este sistema podría incluir una caja multifuncional capaz de realizar hasta veinticinco funciones diferentes. El modo oculto se mantiene utilizando un número reducido de módulos, que facilitan la conexión de los dos enlaces de datos a través de un convertidor.

El uso de menos módulos es fundamental para conservar las comunicaciones en modo oculto, ya que contribuye a la reducción de las emisiones provenientes de una antena omnidireccional, que tiende a ser más detectable. Cuanto más amplia sea la señal y mayores sean las emisiones, mayor será la firma electrónica generada, lo cual, evidentemente, incrementa el riesgo de detección.